1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

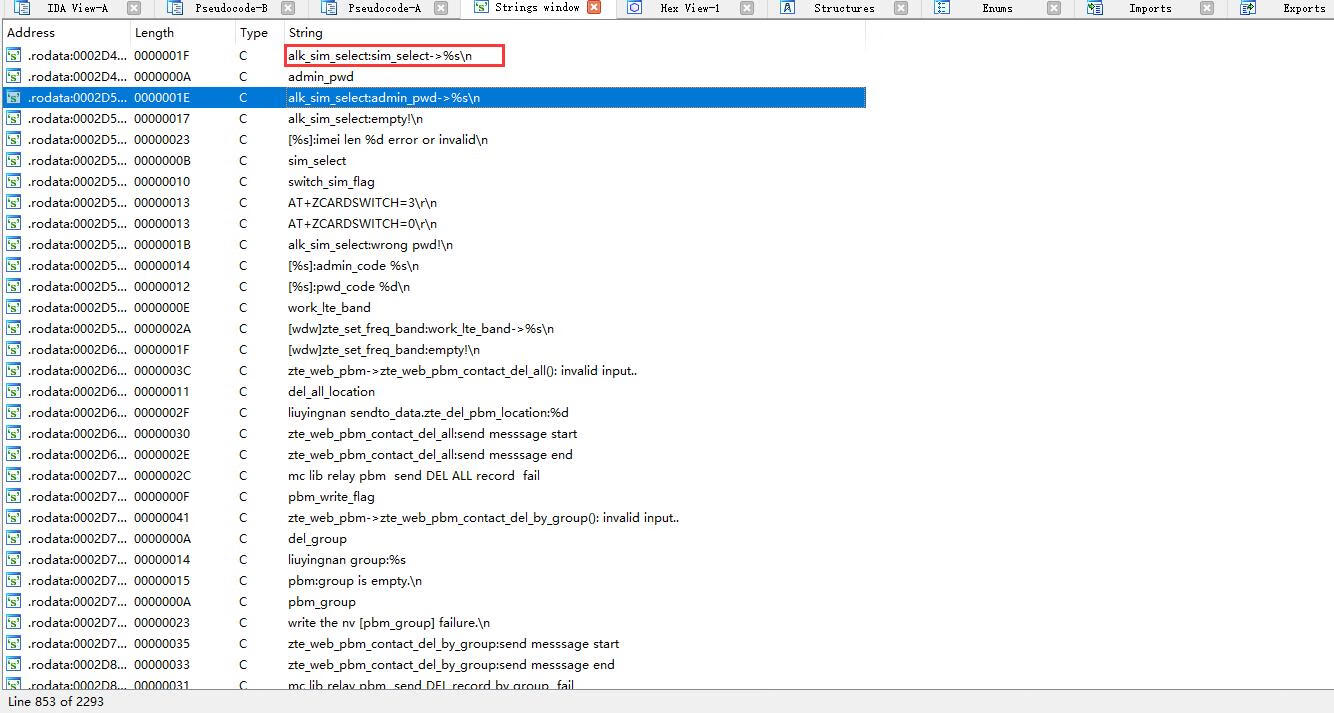

| .text:00015CF8 PUSH.W {R4-R11,LR}

.text:00015CFC SUB SP, SP, #0x24

.text:00015CFE ADD.W R10, SP, #0x48+s

.text:00015D02 ADD R4, SP, #0x48+var_44

.text:00015D04 MOV R5, R0

.text:00015D06 MOVS R1, #0 ; c

.text:00015D08 MOVS R2, #0x10 ; n

.text:00015D0A MOV R0, R10 ; s

.text:00015D0C LDR R6, =(byte_2A19B - 0x15D1C)

.text:00015D0E BLX memset

.text:00015D12 MOVS R1, #0 ; c

.text:00015D14 MOVS R2, #0xA ; n

.text:00015D16 MOV R0, R4 ; s

.text:00015D18 ADD R6, PC ; byte_2A19B

.text:00015D1A BLX memset

.text:00015D1E LDR R1, =(aSimSelect - 0x15D28) ; "sim_select"

.text:00015D20 MOV R2, R6

.text:00015D22 MOV R0, R5

.text:00015D24 ADD R1, PC ; "sim_select"

.text:00015D26 BL sub_DCE8

.text:00015D2A MOV R8, R0

.text:00015D2C LDR R0, =(aAlkSimSelectSi - 0x15D34) ; "alk_sim_select:sim_select->%s\n"

.text:00015D2E MOV R1, R8

.text:00015D30 ADD R0, PC ; "alk_sim_select:sim_select->%s\n"

.text:00015D32 BLX printf

.text:00015D36 LDR R1, =(aAdminPwd - 0x15D40) ; "admin_pwd"

.text:00015D38 MOV R0, R5

.text:00015D3A MOV R2, R6

.text:00015D3C ADD R1, PC ; "admin_pwd"

.text:00015D3E BL sub_DCE8

.text:00015D42 MOV R9, R0

.text:00015D44 LDR R0, =(aAlkSimSelectAd - 0x15D4C) ; "alk_sim_select:admin_pwd->%s\n"

.text:00015D46 MOV R1, R9

.text:00015D48 ADD R0, PC ; "alk_sim_select:admin_pwd->%s\n"

.text:00015D4A BLX printf

.text:00015D4E CMP.W R8, #0

.text:00015D52 BNE loc_15D64

.text:00015D54 LDR R0, =(aAlkSimSelectEm - 0x15D5A) ; "alk_sim_select:empty!\n"

.text:00015D56 ADD R0, PC ; "alk_sim_select:empty!\n"

.text:00015D58 BLX printf

.text:00015D5C LDR R1, =(aFailure - 0x15D64) ; "failure"

.text:00015D5E MOV R0, R5

.text:00015D60 ADD R1, PC ; "failure"

.text:00015D62 B loc_15E66

.text:00015D64 ; ---------------------------------------------------------------------------

|